大型Web资产信息收集

今日问题之——假如给你一个根域或者厂商名,哪些是他的Web资产?应该怎样找这些Web资产?

这也是我们进行漏洞挖掘时首先要明确的问题,总的来说就是你在做漏洞挖掘的前准备工作时要有一套自己的流程,千方百计的来让你的信息收集更全面,收集到更多,更有效的资产(这里涉及到一个资产的可靠性问题,在下文中会讲到),这也就是今天我们讲的内容——大型Web资产收集

先行条件:知晓目标的厂商名或根域

[1]、拓展根域

拓展根域简而言之就是根据目标的厂商名或者根域找到目标更多的根域名,拓展你的攻击面,对应的也就能有更多的web站点来让你进行漏洞挖掘,下面给大家介绍几种方法,这些方法都可以用于拓展根域

1、CIDR和ASN

• CIDR(网段)就理解为指目标的网段,这个很容易理解

• ASN(互联网区域)是一个自治系统号,可以理解为一个标识符,标记一个逻辑上的区域,其中包含多个ip段

比如百度利用自己的服务器搭建了很多站点,不同根域,例如mbaidu.com,nbaidu.com,也就对应着不同的ip段,例如101.34.31.0/24,101.34.35.0/24.

下面给大家演示一遍利用ASN做信息收集的步骤,这样大家对CIDR和ASN就更容易理解

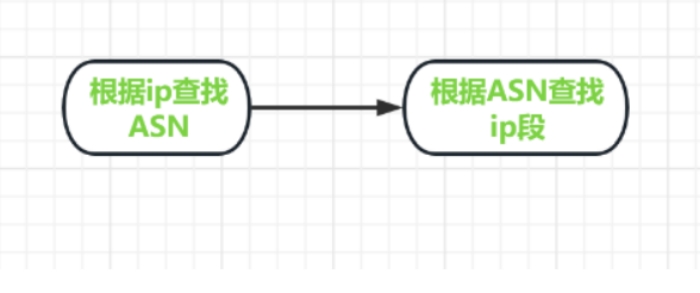

利用asn做信息收集主要分为两个步骤,如下

任意找一个目标的根域名,这里的厂商以雅虎为例,根域我们用官方根域yahoo.com

• 获取目标IP

这里直接用shadon的ssl选项搜索目标的根域即可,如下

ssl:yahoo.com

ssl语句用于搜索节点,所以在 Shadon 引擎中搜索 ssl:yahoo.com 的含义是寻找一个已经连接的节点,该节点正在使用 SSL 协议与 yahoo.com 进行数据传输。也就是找它的ip

注意:这样查出来的ip有可能是云厂商的服务器,所以可以去百度云智能查这个ip的厂商再验证一下,网址如下

百度智能云:https://qifu.baidu.com/

可以看到厂商是Yahoo l Europe,说明这就是目标自己的服务器,不是云厂商或者cdn的,如果查到的是腾讯之类的,那就说明是用的云厂商的服务器,到这里我们成功获取了目标的一个ip

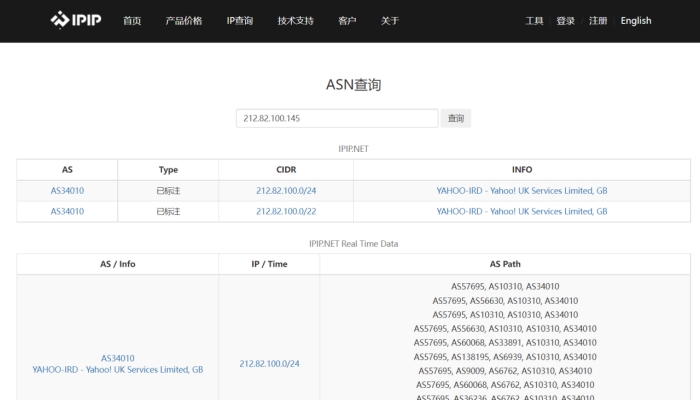

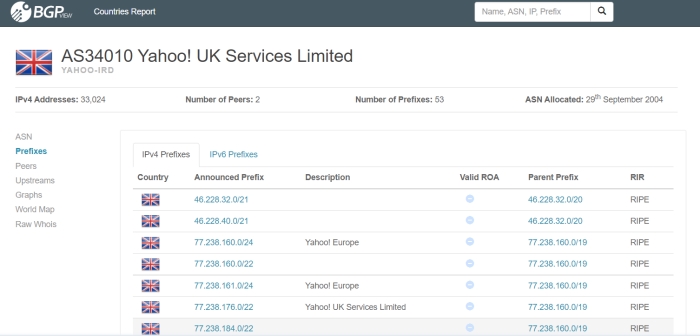

• 获取目标的ASN

IP查询ASN在线站点:https://tools.ipip.net/as.php

输入刚才我们找到的ip

• 获取目标的ip段

ASN查询IP段在线站点:https://bgpview.io/

将上面获得的asn号输入即可查询,如下

可以看到找到了很多目标的IP段,这就是目标的资产,接下来就可以遍历来探测目标的存活ip来扩大攻击面,或者利用fofa搜索ip段查找其他根域,同样能拓展攻击面,如下

总结一下我们做了哪些事,如下

通过根域找对应的ip地址

- 探查是不是云厂商的服务器

通过ip查到对应的ASN

通过ASN查找对应区域内的ip段

ip段配合fofa查找其他根域

当然这个也有对应的Github项目

Github对应的项目:https://github.com/projectdiscovery/asnmap

Go CL I 和库,用于使用 ASN 信息快速映射组织网络范围。

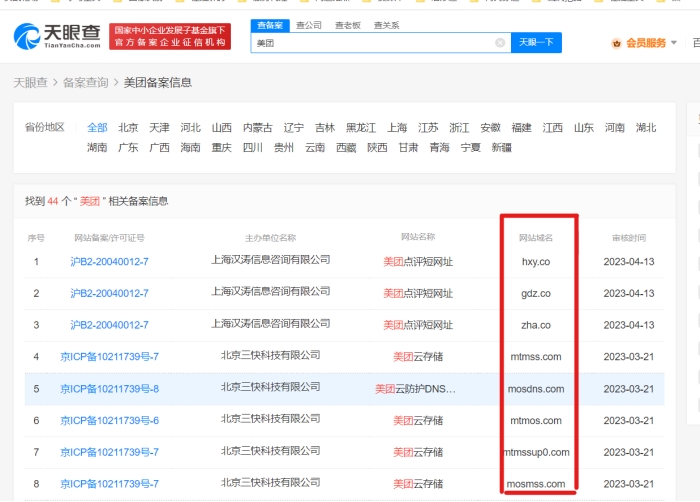

2、备案查询

使用天眼查的备案查询功能直接搜目标厂商就可以了,也能看到很多属于目标资产的根域

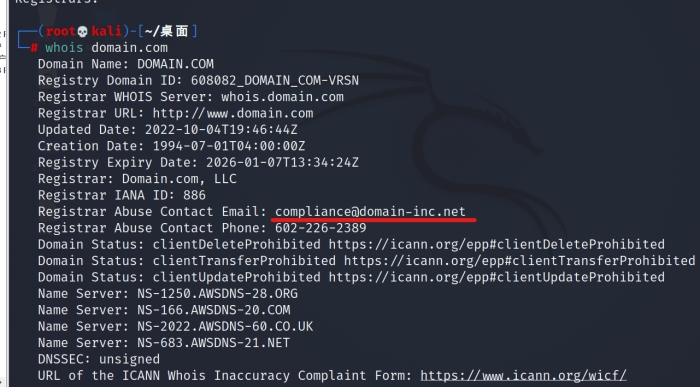

3、whois信息

• 通过查询目标站点的whois信息来获取目标的更多信息,邮箱,法人,电话号等;

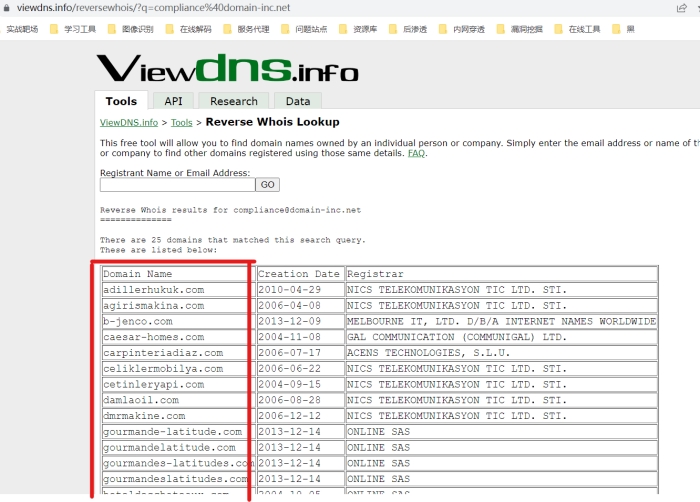

• 再通过查询到的whois信息来反查出更多站点

很多的工具和站点都能实现这个功能,例如下面的

whois + DNSview

再拿到DNSview去反查

还有什么潮汐指纹、站长之家、freewhois这些都可以查询whois信息或进行反查

• 潮 汐:http://finger.tidesec.com/

• 站长之家:https://whois.chinaz.com/

• freewhois:https://www.whois.com/whois

到这里我们的攻击面增加了很多!此外还有最有价值的一步要走:迭代。对发现的新域重复此过程,查找可能更多的域。

4、Google docks

关于搜索引擎,推荐使用google,bing,baidu,当然还有一些不常见的,如:https://www.dogpile.com/,https://duckduckgo.com/等等。

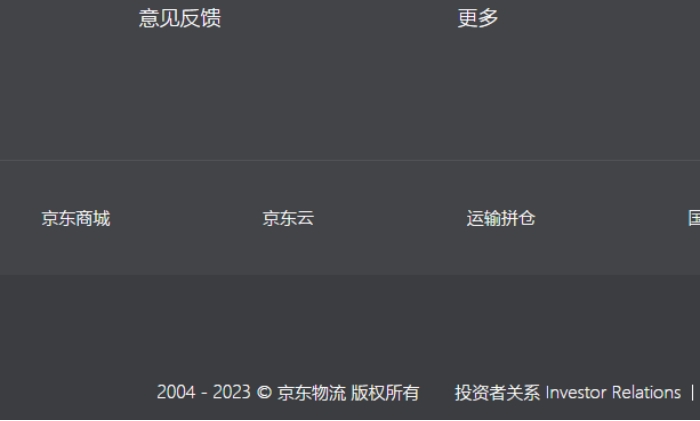

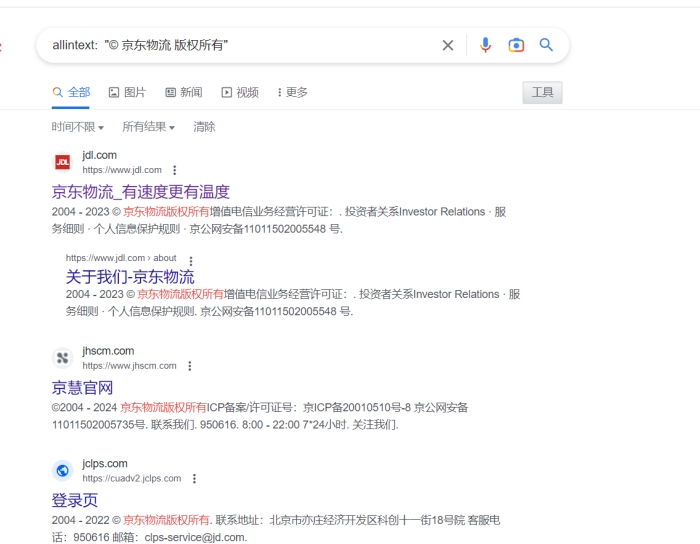

这里讲的是Google docks中一个与搜索其资产水平相关的语法。为allintext,在谷歌语法中intext就是用于查找网页中的正文内容,并且搜索比intext更广泛

如何使用allintext寻找新域名?步骤如下

打开已知的目标域名

找到页脚的版权,或者条款的链接。如:©2021 xx公司保留所有权利

allintext:"© 京东物流 版权所有"

注意一定要加引号,达到完全匹配的效果,效果如下

5、子公司和控股公司

子公司

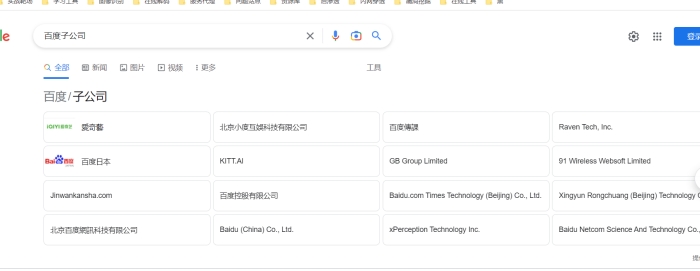

• 直接Google搜xx子公司

当总公司的Web站点挖掘不到漏洞时,也可以像上面这样去尝试寻找并挖掘它的子公司,类似查询子公司的还有很多站点,例如:

• 天 眼 查:https://www.tianyancha.com/

• 企 查 查:https://www.qcc.com/

• 钉钉企典:https://www.dingtalk.com/qidian/home?spm=a213l2.13146415.4929779444.89.7f157166W6H4YZ

控股公司

这个目的就在于证明这个资产属于目标,而且还能发现更多属于目标的资产

这里直接用天眼查就可以,以京东为例子,查看目标对外的投资情况,下面两个网址都可以

小蓝本:https://www.xiaolanben.com/pc

天眼查:https://www.tianyancha.com/search?key=&sessionNo=1680878440.21776395

例如天眼查,如下:

其中控股100%的不用说,一定是目标的资产,但是啊但是,控股30%的就不一定了,比如上面这个京东安联保险你如果挖到一个洞提交到京东src,很可能不收,因为这并不完全是目标的资产,所以就可以优先挖控股100%的资产,而不是先挖时间去挖非完全控股的

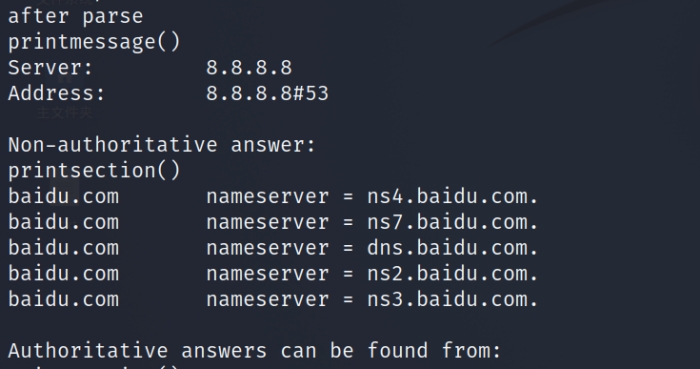

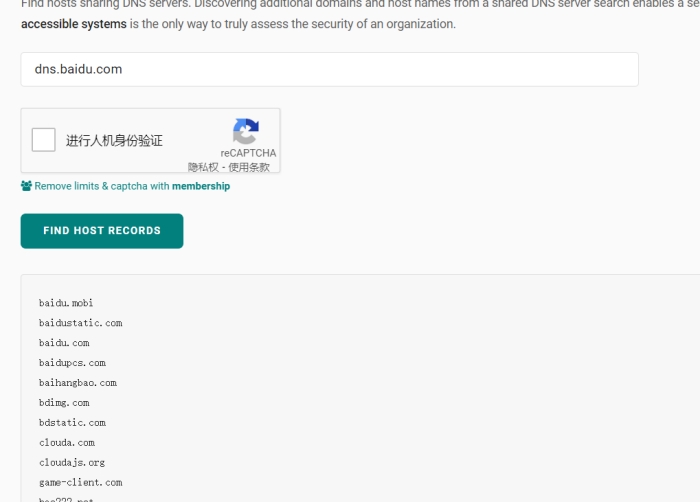

6、Dns共享记录

通过查询自建DNS服务器的主机来获取相关域名。

• 查询目标是否存在自建的DNS服务器,以baidu.com为例

nslookup -query=ns baidu.com 8.8.8.8

• 通过查询到的DNS服务器反查域名

使用的站点:https://hackertarget.com/find-shared-dns-servers/(科学上网)

[2]、子域名挖掘

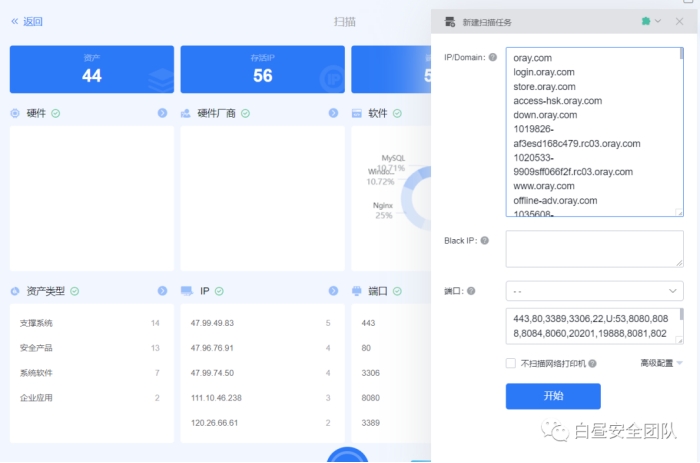

灯塔+子域名挖掘机+Oneforall(集成各大安全搜索引擎api)组合

灯塔

• 优点:易批量操作,使用方便,功能强大,包括字典,poc,指纹都可以自定义,资产收集较为全面

• 缺点:慢,目标资产多了就是扫三四天,例如jd.com我就扫了三天

子域名挖掘机

• 优点:主动信息收集,速度快,可定制性高,小巧强大,快速发现目标敏感域名资产

Oneforall

• 优点:可集成360,鹰图,fofa,shadon,censys和多个国外安全搜索引擎,配置的越多,收集的越全,自动导出结果资产

• 缺点:比较慢,而且如果是白嫖党的话有一点点麻烦,很多的搜索引擎都可以免费使用,但是api会定期更换,就需要你也去该对应的配置,总而言之还行

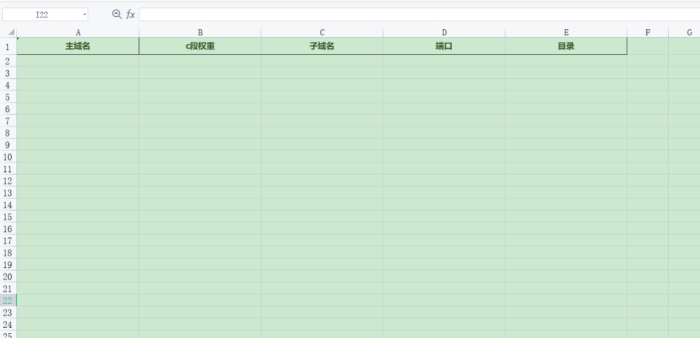

最后再将上面得到的结果都进行导出,进行去重,最后填入一个如下的表中

(注意:这里的结果要把****src不收的子域****提前筛选掉,去对应的响应中心公告看看有什么域名是不收的)

例如挖京东的SRC,京东服务+ (jd.com)这个url就是不收的,所以我们在漏洞挖掘之前就要先收集目标的资产,确认资产的可靠性,真实性,再去进行一个挖掘,不然很可能挖了半天挖两个洞还不收,也就是今天我们要讲的资产的收集

[3]、端口扫描

子域名固然能够发现一些薄弱资产,边缘业务,但如果不搜索目标的端口,你在挖掘时可能还会错过目标开放在一些不常见端口的薄弱业务,我在个人渗透中最常见的就是边缘系统的管理页面暴露在不常见的端口下

goby+nmap+masscan组合

Goby

Goby漏洞探测个人用的比较少,但它的端口扫描功能个人感觉很强,偶尔还能出洞

在子域名挖掘后,将上面探测到的子域名直接全部放进goby进行扫描就行了,过一段时间就会将结果导出

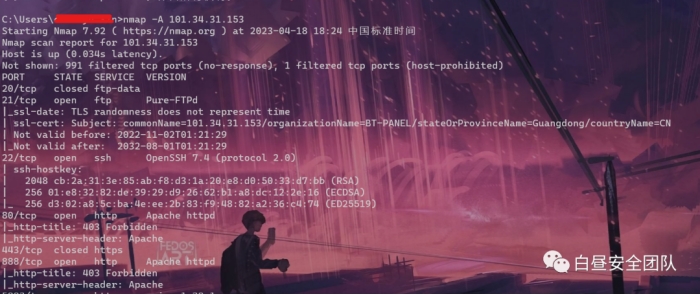

nmap

nmap适用于探测少量目标或单个目标,能在探测目标的同时观察目标服务器开放的服务,版本信息,系统等

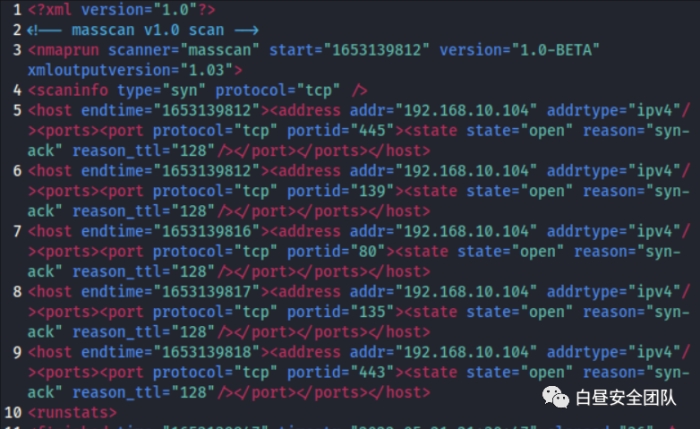

masscan

就一个字,快,非常快,但只能扫端口,最常用,也是把上面探测到的子域名直接丢进来批量扫就行了,,扫描完成生成xml文件,如下

上面三种也是根据当前的环境自己选择

其他

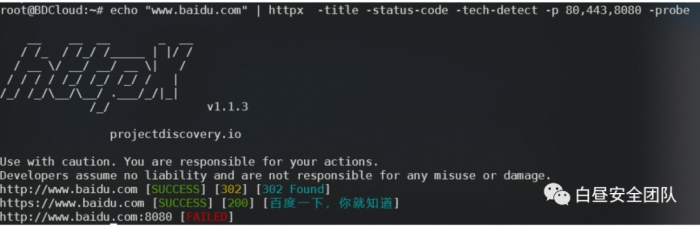

httpx

这个用的比较少,但怎么说呢,也有奇效,如下

例如目标为www.baidu.com

假设我们探测到目标的ip为”101.34.31.152”

正常的想法是不是拿着101.34.31.152就开始扫端口了,但其实域名也可以拿来扫端口的,假如目标开启了18023端口,偶尔会出现如下情况,我们使用上面三个都没有扫描出

101.34.31.153:18023

但是,使用httpx对域名进行端口扫描,就可以扫出

如果这个18023端口开启的是敏感服务,你是不是就错过了?

(3条消息) Httpx高级使用_WeUjie的博客-CSDN博客

[4]、备案号资产

拿主站的备案号进行查询,查出子备案号,使用子备案号备案的网站可能是主站的子域,也可能是公司的一些其他业务,但是,一定属于公司的资产,注意,漏洞挖掘,只要你能证明这个资产属于目标,它就收,当然,报告要写清楚

查询网址如下

ICP备案查询网: https://www.beianx.cn/

天 眼 查:https://beian.tianyancha.com/

[5]、公众号资产

很多企业的公众号上也是有功能点的,当然

搜索引擎:https://weixin.sogou.com/

可以看到有很多搜索结果,我们只需要关注有微信认证,并且微信认证也可以看出该公众号是否属于目标资产

当然大型的web项目还有很多相对薄弱的地方,例如小程序,app等,这里就不多讲了,有兴趣的可以自己也去多了解下,也欢迎下来找我交流哦。后续也会在公众号为大家继续更新更多漏洞挖掘技巧。